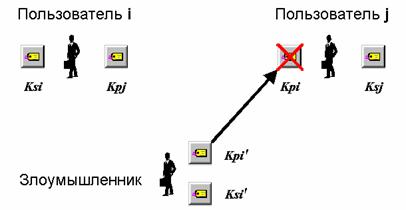

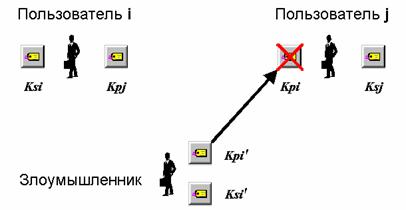

Рис. 3.3. Подмена открытого ключа

Фрагмент книги "Основы криптографии для экономистов". © Панасенко Сергей, 2005

ЭЦП, как и любые криптографические алгоритмы с открытым ключом, удобна для распределения ключей "на лету", что особенно актуально для Интернет – свой открытый ключ можно послать любому адресату прямо перед отправкой ему подписанного сообщения (или, что еще удобнее, разместить на каком-либо ресурсе в Интернет). Однако, "Принципы доступности, удобства, быстродействия и функциональности вычислительной системы антагонистичны принципам ее безопасности" [49]. Что означает, что за удобство придется заплатить существенным ослаблением безопасности. В данном случае, как и при асимметричном шифровании, появляется риск подмены открытых ключей, правда, с другими последствиями. Вот как это может произойти [64, 65, 74] (см. рис. 3.3):

Рис. 3.3. Подмена открытого ключа

Подмена открытого ключа раскроется только после того, как настоящий пользователь i пошлет какое-либо подписанное сообщение пользователю j. Ситуация может быть под контролем злоумышленника достаточно долгое время, тем более, что он вполне может заранее это время оценить, проанализировав интенсивность документооборота между пользователями i и j. Проблема также существенно усугубляется, если злоумышленник имеет техническую возможность перехвата сообщений, посылаемых пользователем i пользователю j.

Проблема подмены открытых ключей успешно решается сертификацией открытых ключей. Основные варианты сертификации открытых ключей:

Рассмотрим их подробно.

|

Последнее обновление: 24 декабря 2021 г. |